Как опытный специалист по цифровому маркетингу с многолетним опытом за плечами, я не могу переоценить важность безопасности веб-сайтов, особенно когда речь идет о плагинах, используемых для таких важных функций, как защита от спама. Недавняя уязвимость, обнаруженная в популярном плагине CleanTalk Anti-Spam WordPress, является ярким напоминанием об этом факте.

Купил акции на все деньги, а они упали? А Илон Маск снова написал твит? Знакомо. У нас тут клуб тех, кто пытается понять этот цирк и не сойти с ума.

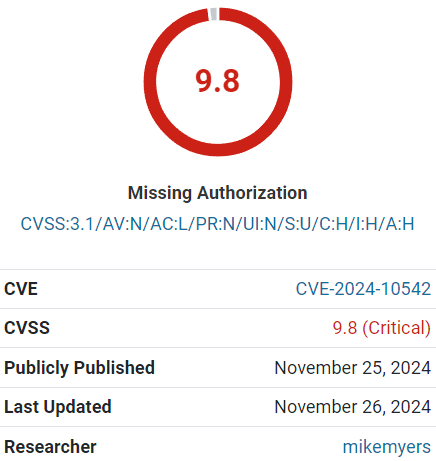

Купить на падении (нет)Дефект в антиспам-плагине WordPress, который был установлен более 200 000 раз, позволяет устанавливать мошеннические плагины на затронутые веб-сайты. Исследователи безопасности оценили уязвимость на 9,8 из 10, что отражает высокий уровень серьезности, определенный исследователями безопасности.

Снимок экрана с рейтингом серьезности уязвимости CleanTalk

Уязвимость плагина WordPress для защиты от спама CleanTalk

Было обнаружено, что хорошо зарекомендовавший себя межсетевой экран для защиты от спама, использовавшийся более чем в 200 000 случаев, обладает слабостью обхода аутентификации. Эта уязвимость позволяет хакерам получить полный доступ к веб-сайтам, не требуя имени пользователя или пароля. Дефект позволяет злоумышленникам загружать и устанавливать любые плагины, включая вредоносное ПО, тем самым давая им полный контроль над сайтом.

Эксперты по безопасности из Wordfence определили, что проблема в защите от спама CleanTalk, Anti-Spam и FireWall связана с обратной подменой DNS. По сути, это тактика, при которой злоумышленник фальсифицирует информацию, чтобы создать впечатление, что вредоносный трафик исходит с другого IP-адреса или доменного имени. В этом случае злоумышленники могут ввести плагин Anti-Spam в заблуждение, заставив его поверить в то, что вредоносные запросы исходят с самого веб-сайта. Поскольку в плагине отсутствует проверка на подобные манипуляции, злоумышленники успешно получают несанкционированный доступ.

Эта проблема безопасности подпадает под категорию «Отсутствует авторизация». Согласно веб-сайту Common Weakness Enumeration (CWE), это относится к ситуации, когда приложение не обеспечивает должным образом контроль доступа, позволяя неавторизованным пользователям получать доступ к ресурсам, к которым они не должны иметь доступа.

Проще говоря, в системе защиты от спама плагина CleanTalk для веб-сайтов WordPress была обнаружена уязвимость. Этот недостаток позволяет неавторизованным лицам устанавливать и активировать любой плагин, который они хотят, что потенциально позволяет им выполнять вредоносный код на вашем сайте, если также установлен другой уязвимый плагин. Уязвимость связана с обходом авторизации, который происходит с помощью метода обратного подмены DNS, в частности, внутри функции checkWithoutToken во всех версиях до 6.43.2 включительно. Важно как можно скорее обновить плагин CleanTalk, чтобы защитить ваш сайт WordPress от этой проблемы.

Рекомендация

Wordfence рекомендует пользователям уязвимого плагина обновиться до версии 6.44 или выше.

Прочитайте рекомендации Wordfence:

Защита от спама, меры по борьбе со спамом или брандмауэр безопасности, обеспечиваемые CleanTalk. Версия 6.43.2 имеет уязвимость: несанкционированная произвольная установка плагина может быть достигнута с помощью метода, называемого обратным спуфингом DNS, при обходе аутентификации.

Смотрите также

- Акции EUTR. ЕвроТранс: прогноз акций.

- Панель знаний в стиле карточек Google Tests. Дизайн рабочего стола.

- Какой самый низкий курс евро к филиппинскому песо?

- WP Engine против Automattic: судья склонен вынести предварительный судебный запрет

- Google: #1 Запуски Google Ads в 2025 году

- Обновление ядра Google за декабрь 2024 г. уже доступно — что мы видим

- Google сотрудничает с AP для получения данных в реальном времени

- Акции ROLO. Русолово: прогноз акций.

- You.com внедряет размещенную в США модель искусственного интеллекта DeepSeek

- Акции NOMP. Новошип: прогноз акций.

2024-11-27 22:38